2019年も終わりに近づくこのタイミングで、SCOM 管理パックがいくつか更新 or Preview リリースされているので、ご紹介します。

- Storage Spaces Direct/S2D

Monitor Windows Storage Spaces Direct 2016/2019 with SCOM Management Pack

から原文そのまま転記しますが、目玉は下記四つです。

- Storage Pool health and performance monitoring

- Storage Node health and performance monitoring

- Physical disks health and performance monitoring

- Volumes health, performance, deduplication status, resiliency type.

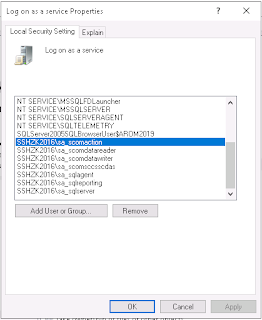

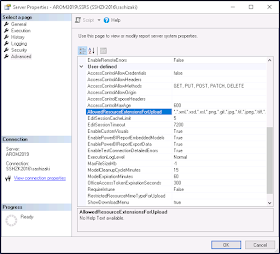

- SQL Server 関連

- Released: SQL Server Management Pack (7.0.20.0)

SQL Server 2019 RTM に対応、SCOM 2019 Web Console (HTML5)に summary dashboard 追加などが目玉かな。修正もあります。詳しくは、上記リンクをクリックしてご確認ください。 - Released: Public Preview for Management Pack for SQL Server Reporting Services and Analysis Services

SQL Server Reporting Services and Analysis Services 向けの管理パックが、プレビュー版としてリリースです。

- Released: SQL Server Management Pack (7.0.20.0)