遅ればせながら試してみましたので、Windows SDK for Windows 8.1やSystem Center 2012 R2 App Controllerだとどうなるのか確認頂ければと思い、本稿をまとめてみます。

まずは1.makecertコマンドを使うので、Windows SDKをダウンロード、インストールします。

Windows 8.1 用 Windows ソフトウェア開発キット (Windows SDK) http://msdn.microsoft.com/ja-jp/windows/desktop/bg162891.aspx

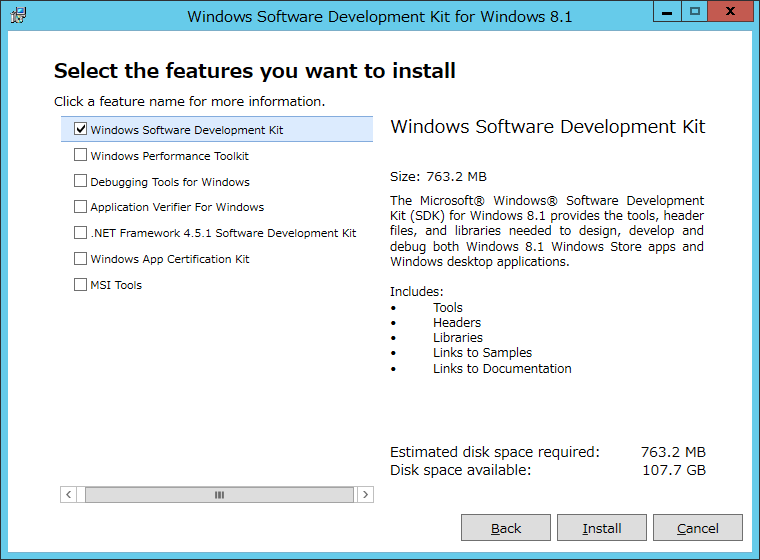

さて、Windows 7用のSDKは、makecertを含むツールのみでインストールできたようなのですが、Windows SDK for Windows 8.1で異なるようです。

何回かトライした結果から、ツールのみのインストールはできないようでした。

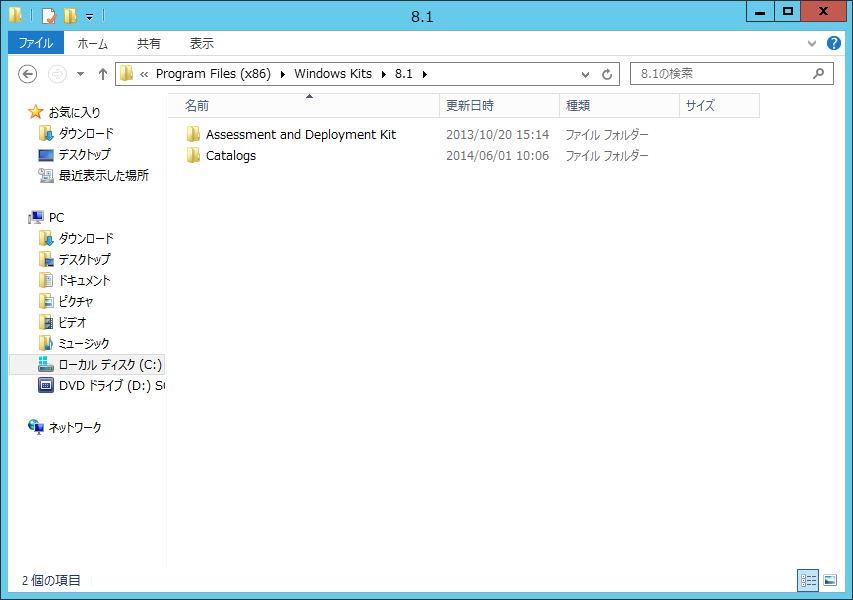

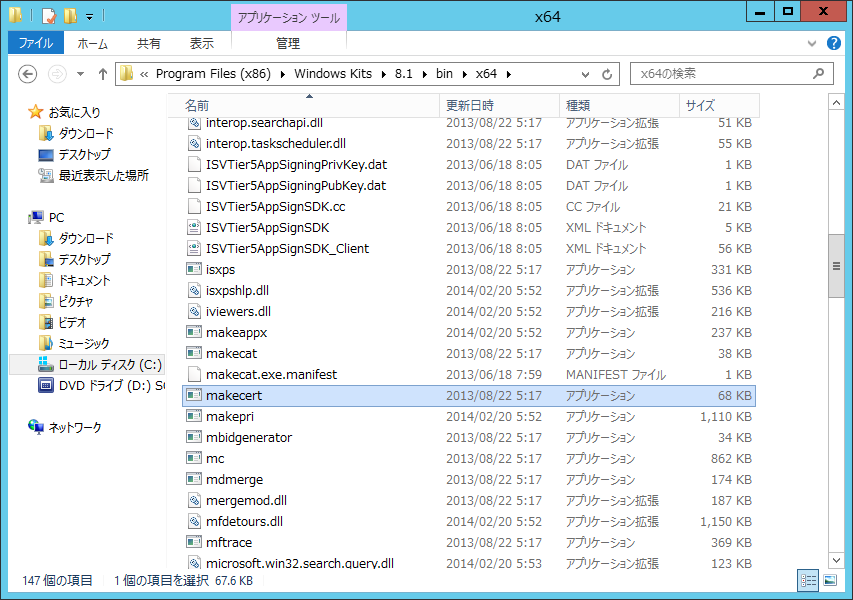

とりあえず、インストール先のフォルダ"C:\Program Files (x86)\Windows Kits\8.1"配下の状態を画面キャプチャーしておきました。

※SC 2012 R2 VMMと同じマシンに同居させるため、すでにADKが配下にインストールされています。

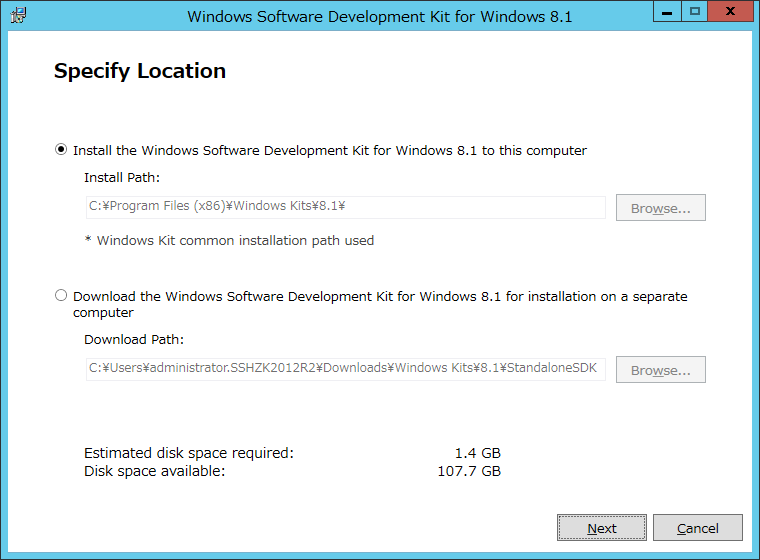

セットアップファイルをインストール後、Windows SDK for Windows 8.1のインストールを開始します。

[Next]ボタンを押します。

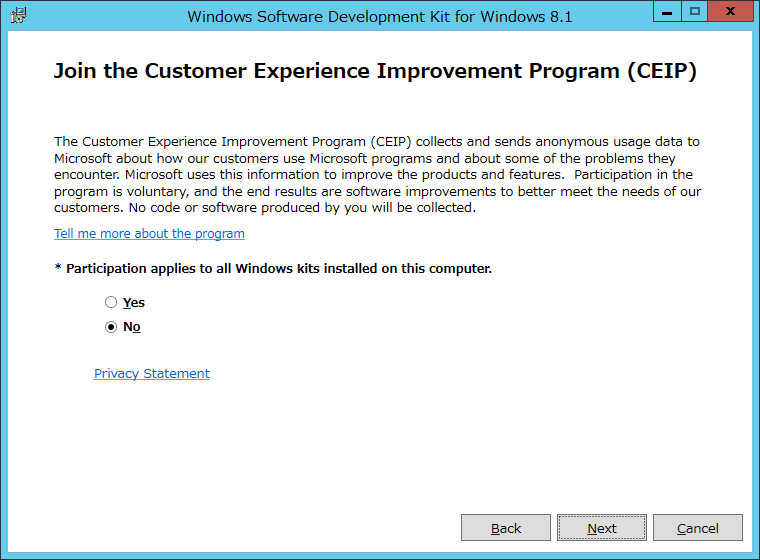

[Next]ボタンを押します。

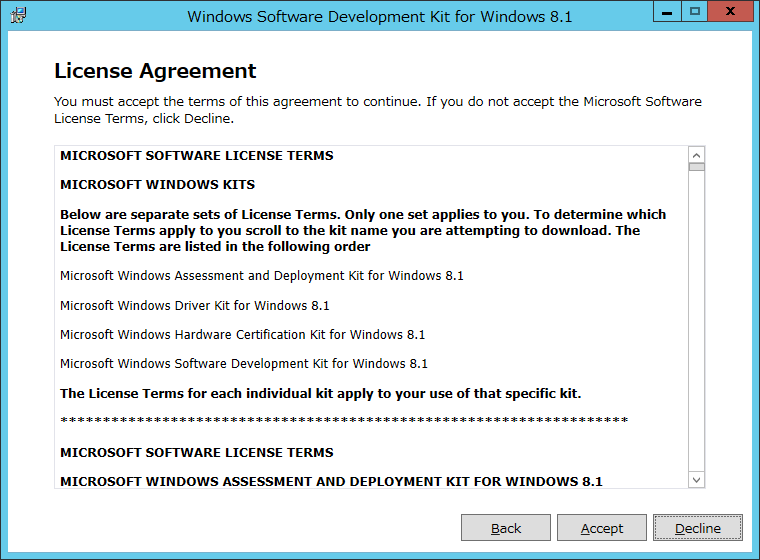

[Accept]ボタンを押します。

何回か試してみましたが、[Windows Software Development Kit]を選択する必要がありました。

チェックしたら[Install]ボタンを押します。

インストールが完了したら[Close]を押します。

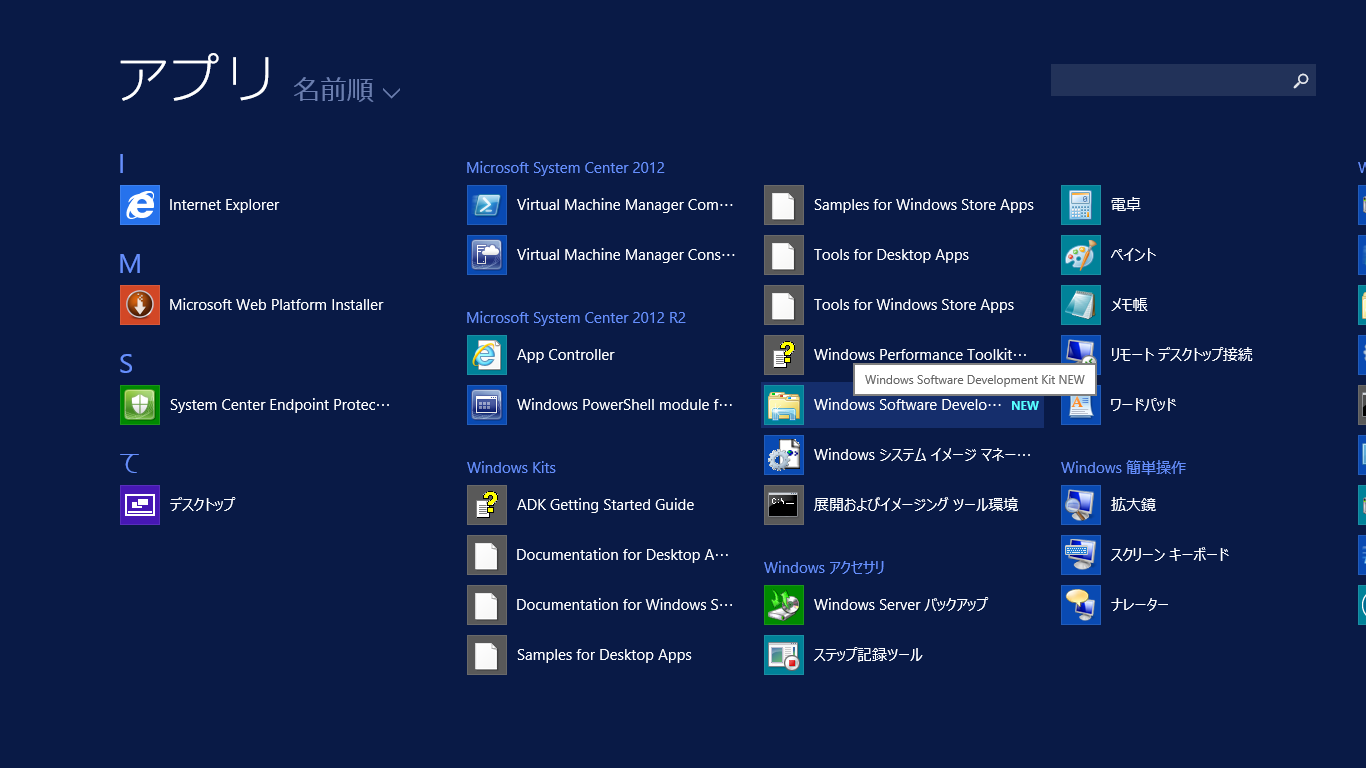

Windows Server 2012 R2のスタート画面でインストール完了が確認できました。

"C:\Program Files (x86)\Windows Kits\8.1\bin\x64"配下にmakecertがインストールされました。

Azure用の管理証明書を作成するので、下記の技術情報を参照します。

Azure の管理証明書の作成とアップロード http://msdn.microsoft.com/library/gg551722.aspx

長さが2048bit以上である必要がある等、条件がいくつかありますので、上記のドキュメントは確認されることをお勧めします。

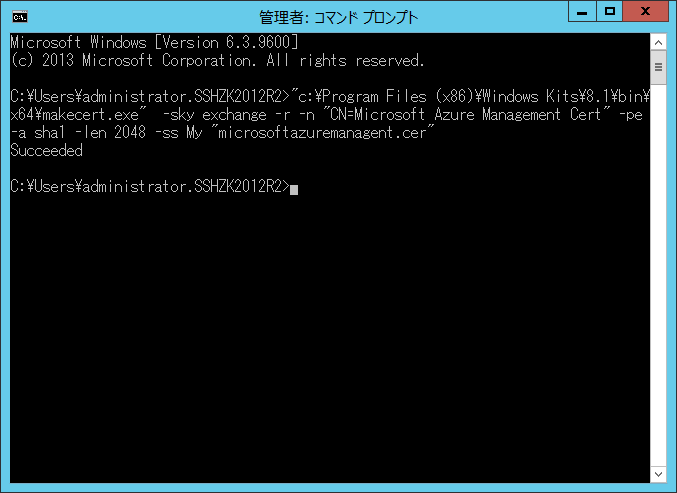

makecert自体はPathが通っているところにないので、絶対パスで実行します。

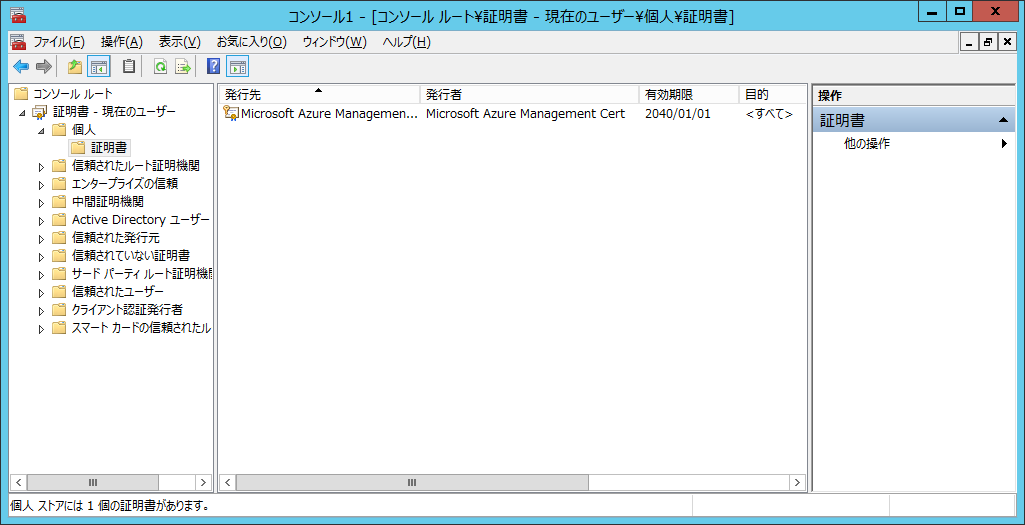

作成された証明書が、証明書ストアに格納されました。

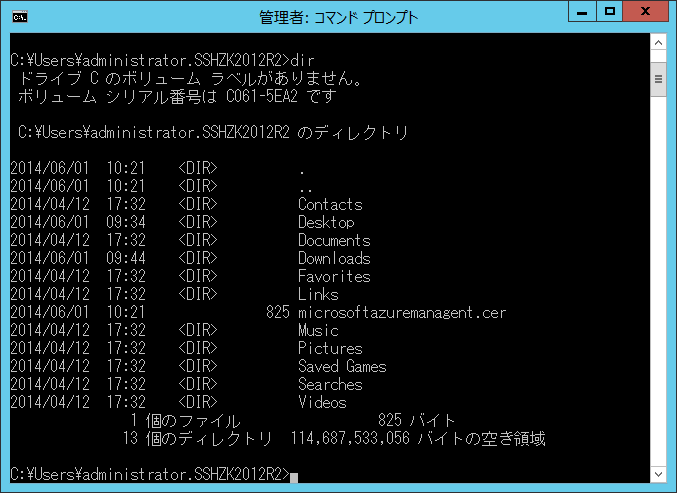

ファイル(.cer)自体もこのように作成されています(この後、ドキュメント配下に移動しました~)。

続いてサービス証明書を作成します。

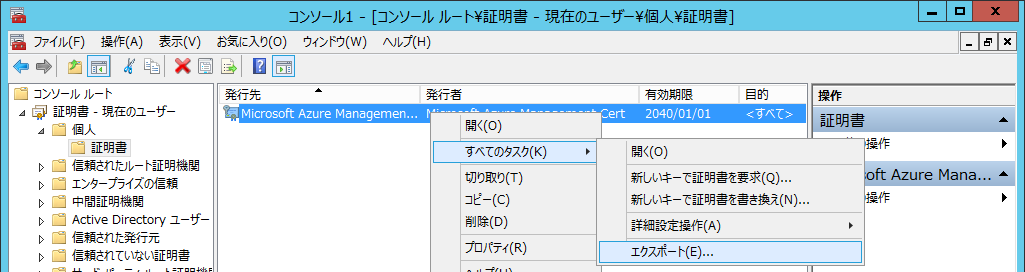

先に作成した管理証明書を右ボタンクリックし、[すべてのタスク]→[エクスポート]を選択します。

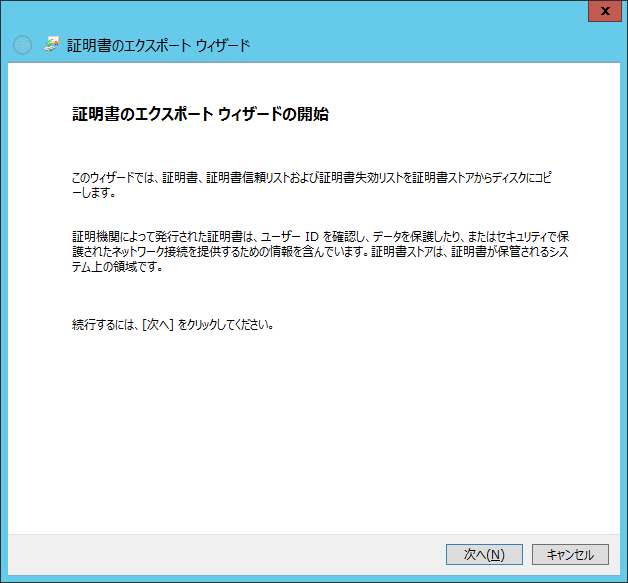

ウィザードが起動します。[次へ]ボタンを押します。

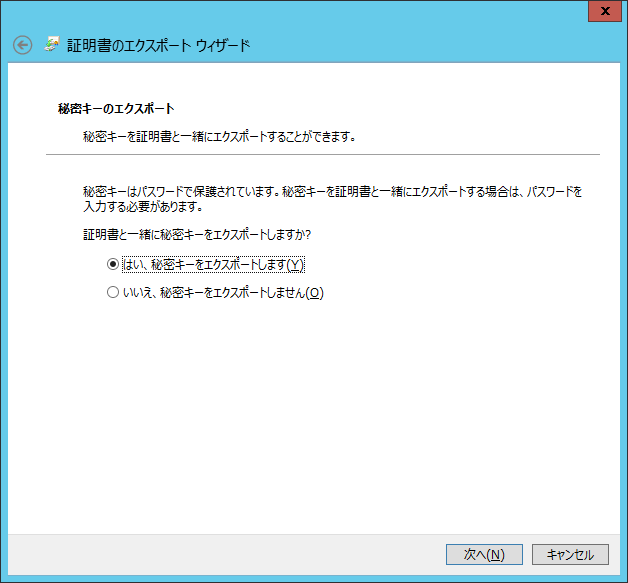

[はい、秘密キーをエクスポートします]をチェックし、[次へ]ボタンを押します。

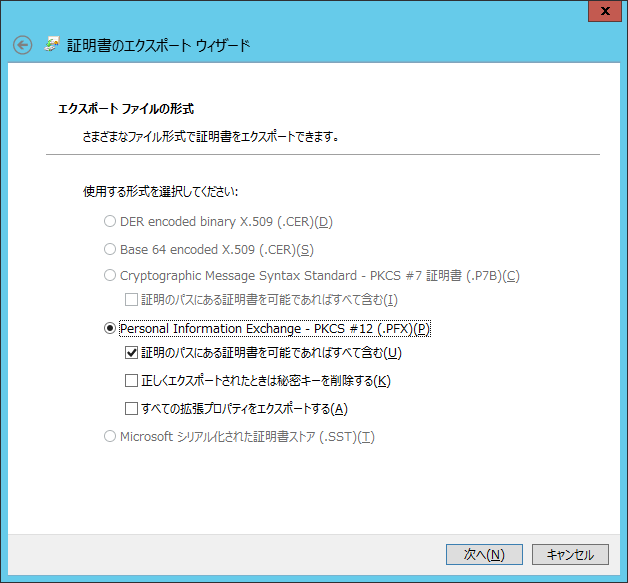

.PFXをチェックし、[次へ]ボタンを押します。

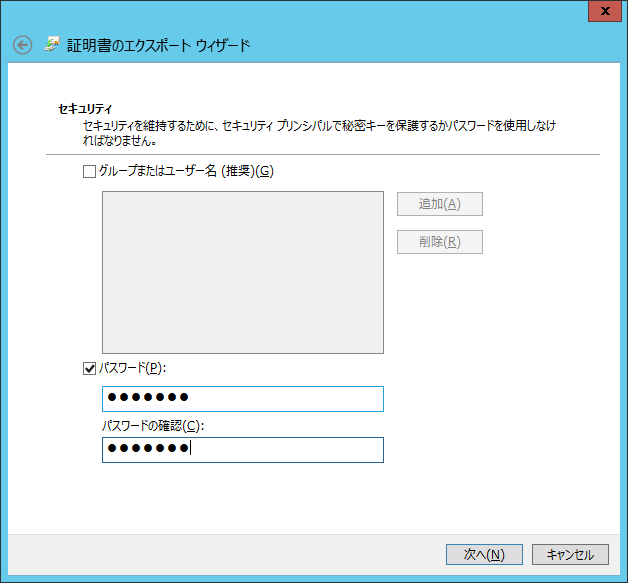

パスワードを設定し、[次へ]ボタンを押します。

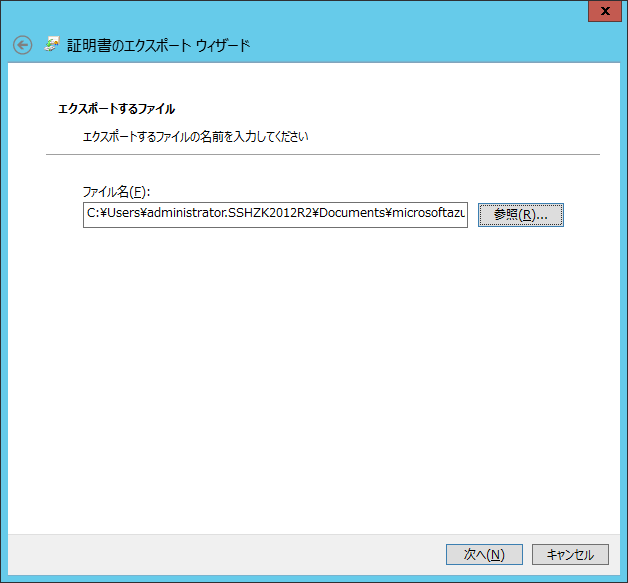

エクスポート先を指定し、[次へ]ボタンを押します。

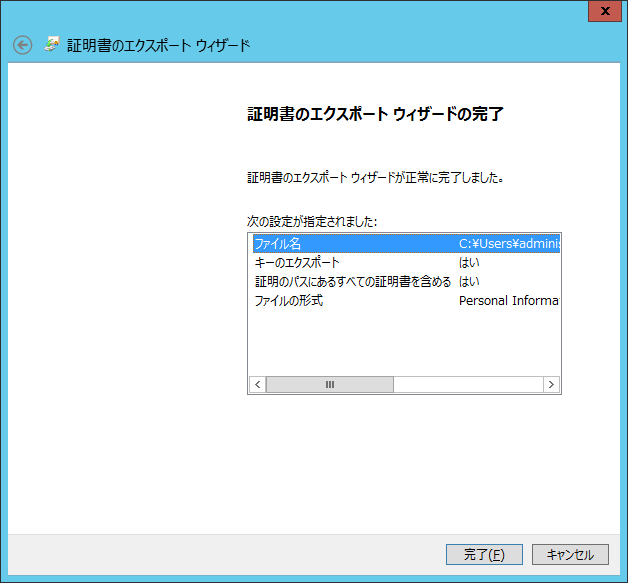

設定を確認後、[完了]ボタンを押します。

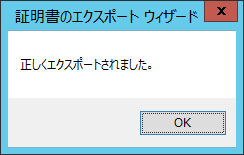

[OK]ボタンを押します。

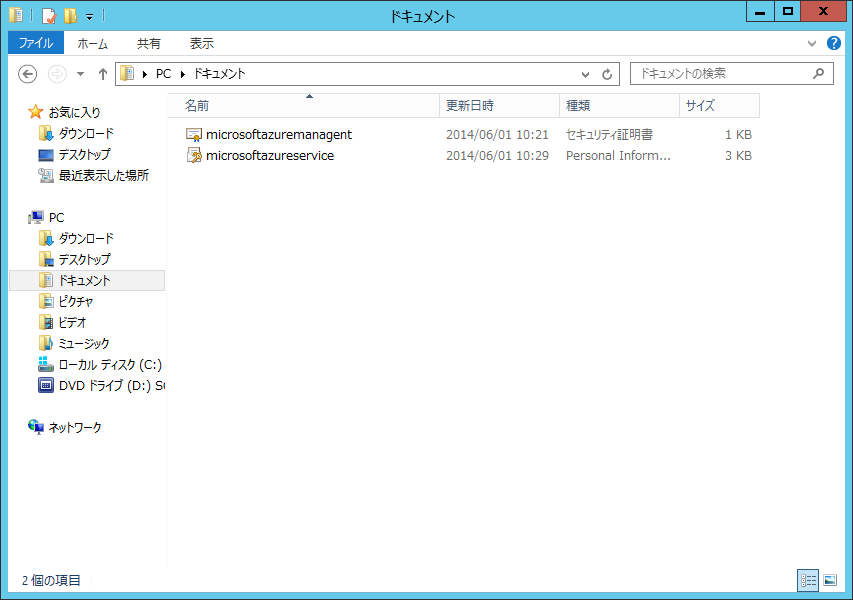

サービス証明書が作成できました(タイムスタンプが10:29のほうです)。

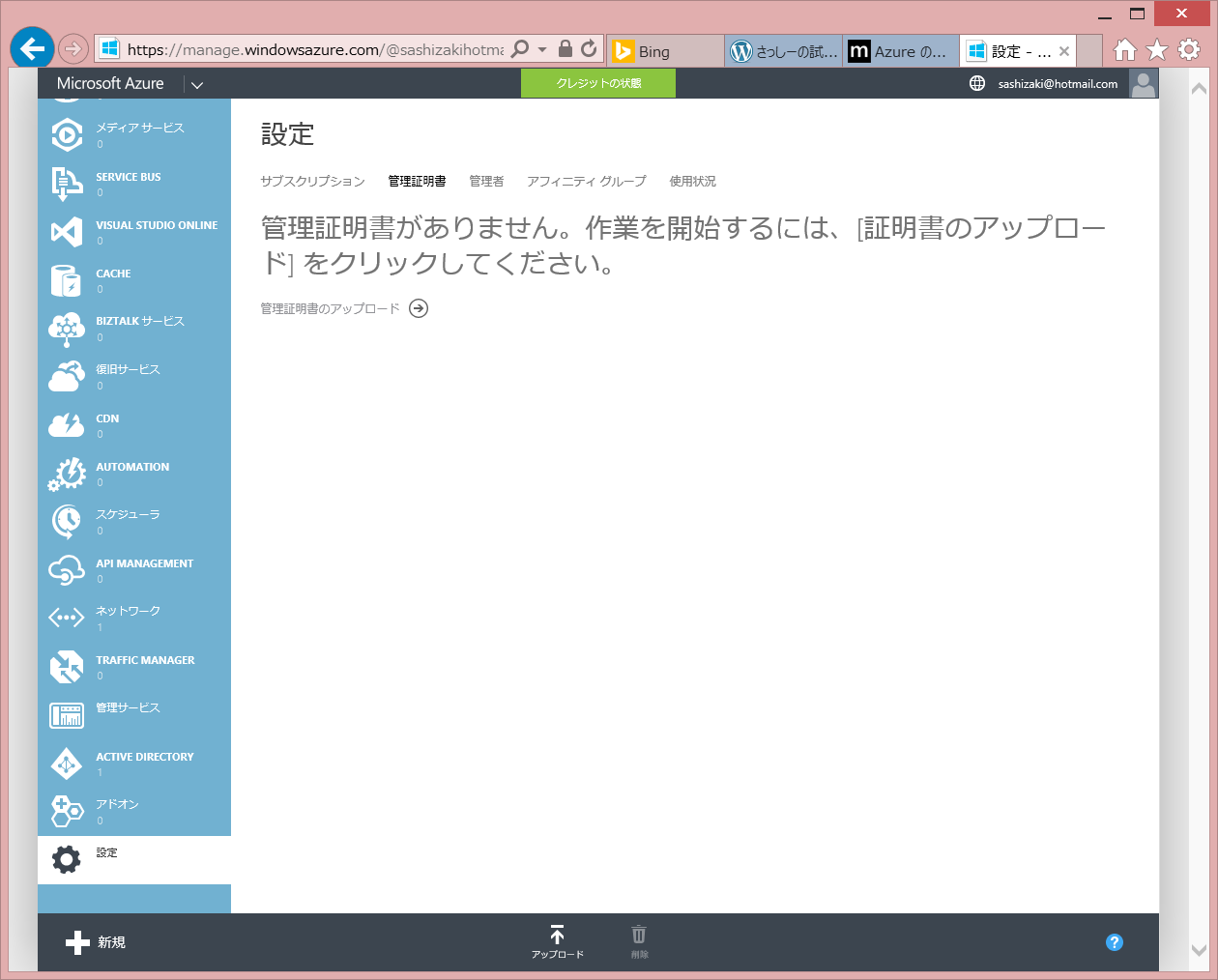

Azureへ管理証明書(.cer)をアップロードします。

Azureの管理ポータルへ接続し、[設定]→[管理証明書]→[管理証明書のアップロード]の順でクリックします。

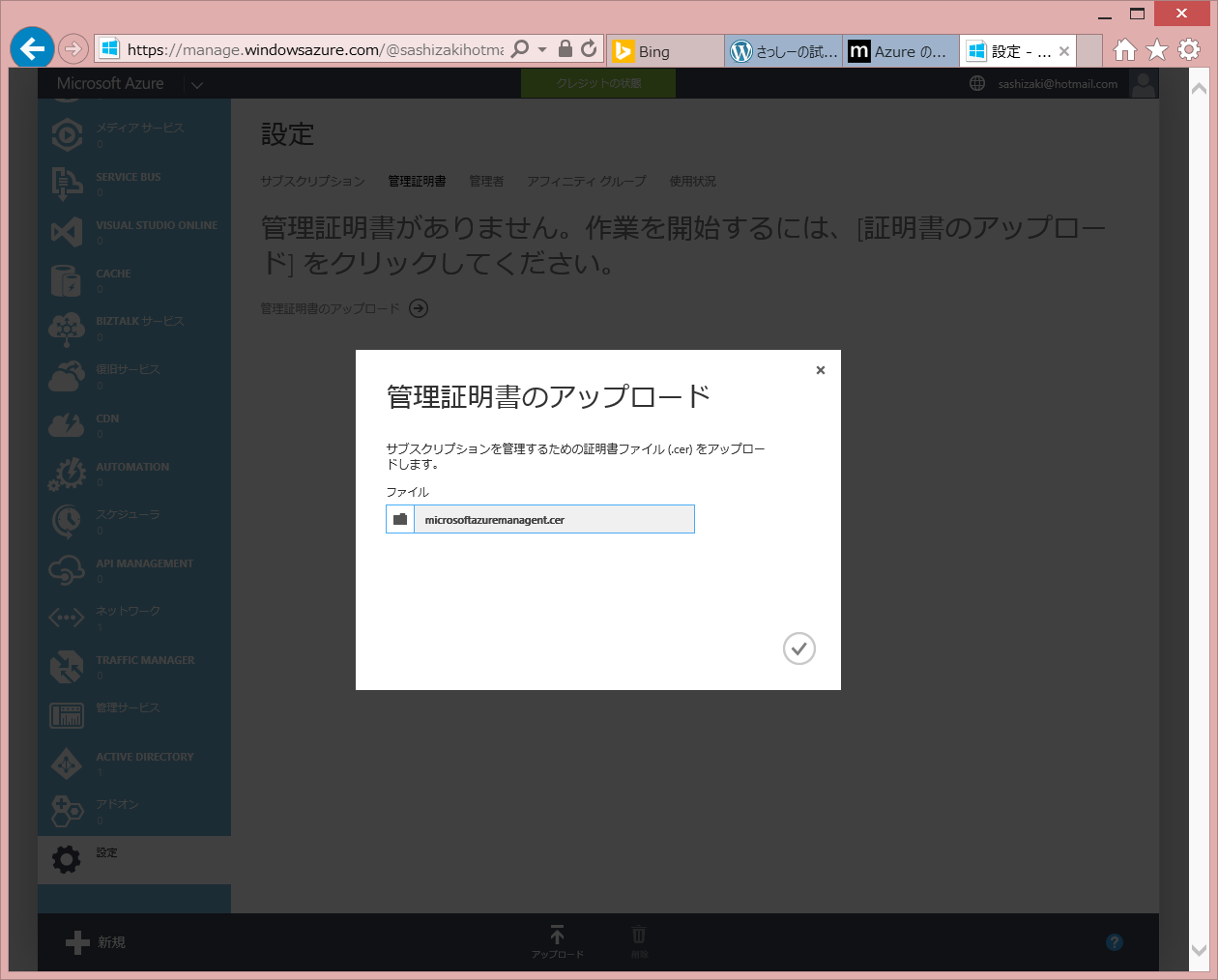

ドキュメント配下に置いたAzureへ管理証明書(.cer)を指定します。

チェックアイコンをクリックして、アップロードします。

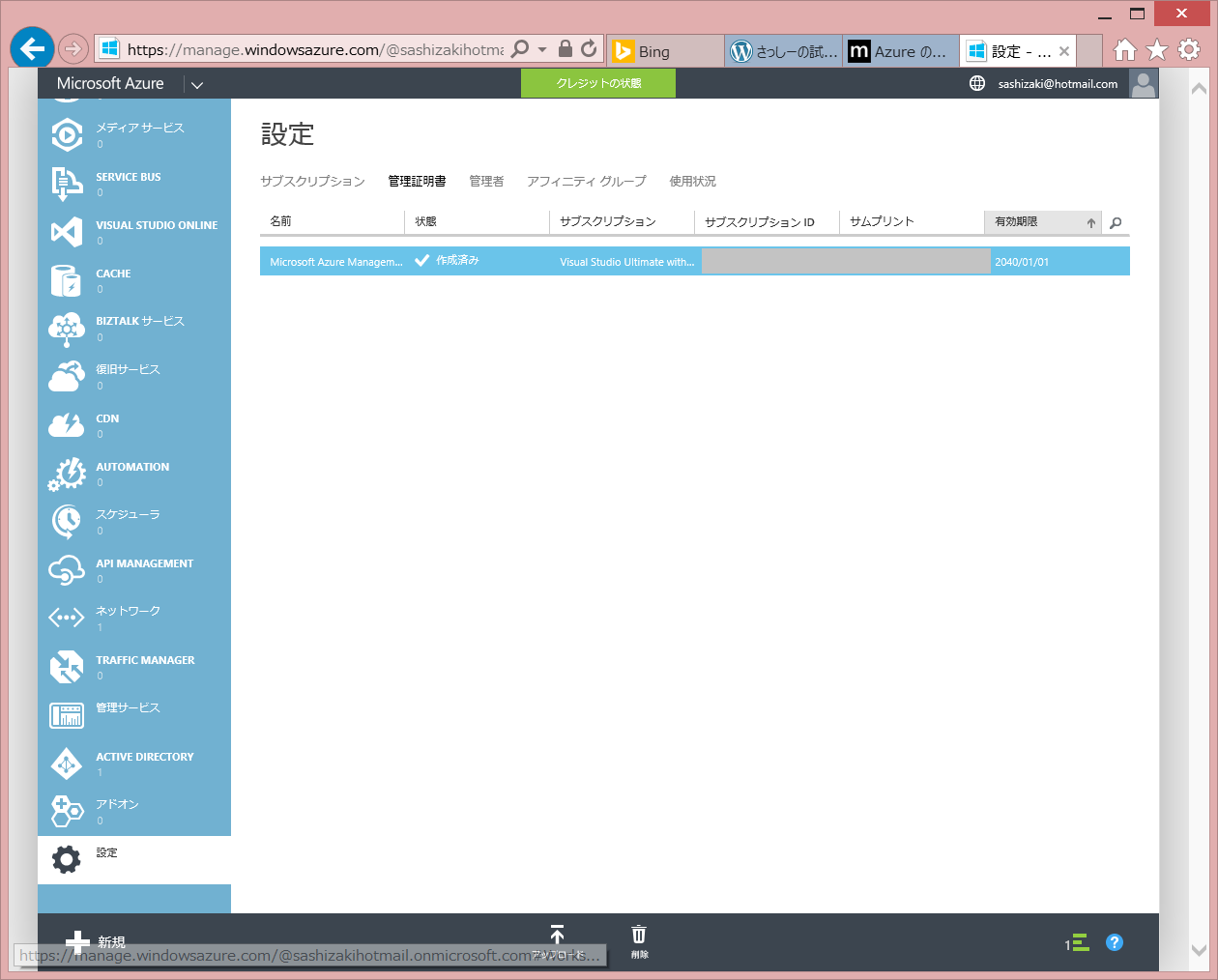

無事にアップロードされました。

System Center 2012 R2 App ControllerとAzureを紐付けます。

(その前に、言語パックをインストールして、日本語化しました)

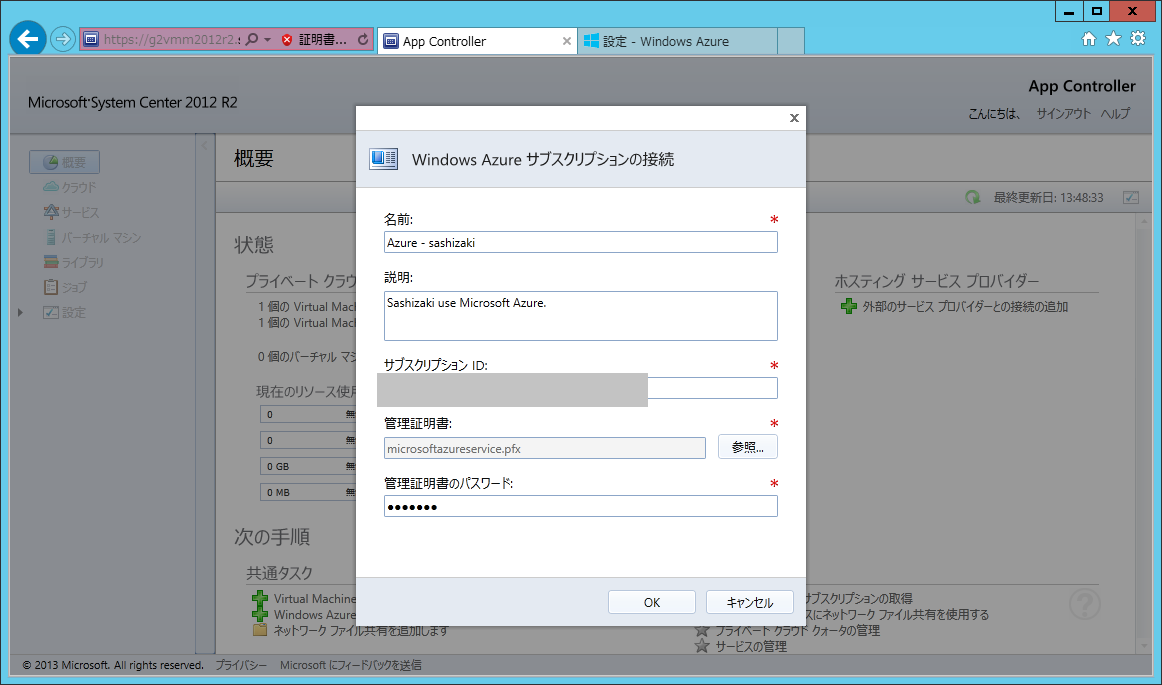

真ん中にある"Windows Azureサブスクリプションの接続"をクリックします(そのうち、Update Rollup等でMicrosoft Azureに修正されるのでしょうかね~)。

[名前]、[説明]を入力します。

[サブスクリプション]には、Azure管理コンソールで表示されるGUIDを入力します。

[管理証明書]には、サービス証明書(.pfx)を指定します。

[管理証明書のパスワード]には、サービス証明書のパスワードを指定します。

すべて入力できたら、[OK]ボタンを押します。

"Azureサブスクリプション"が追加されました。

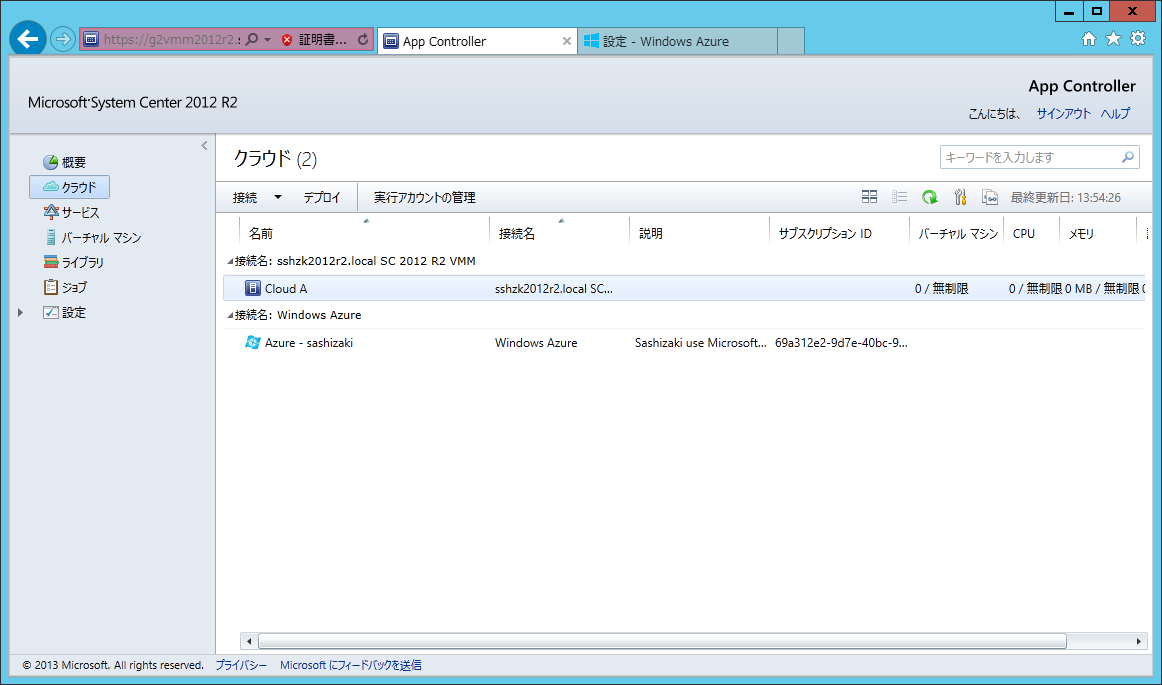

クラウドの画面に移動してみます。

VMMとAzureが表示されています。

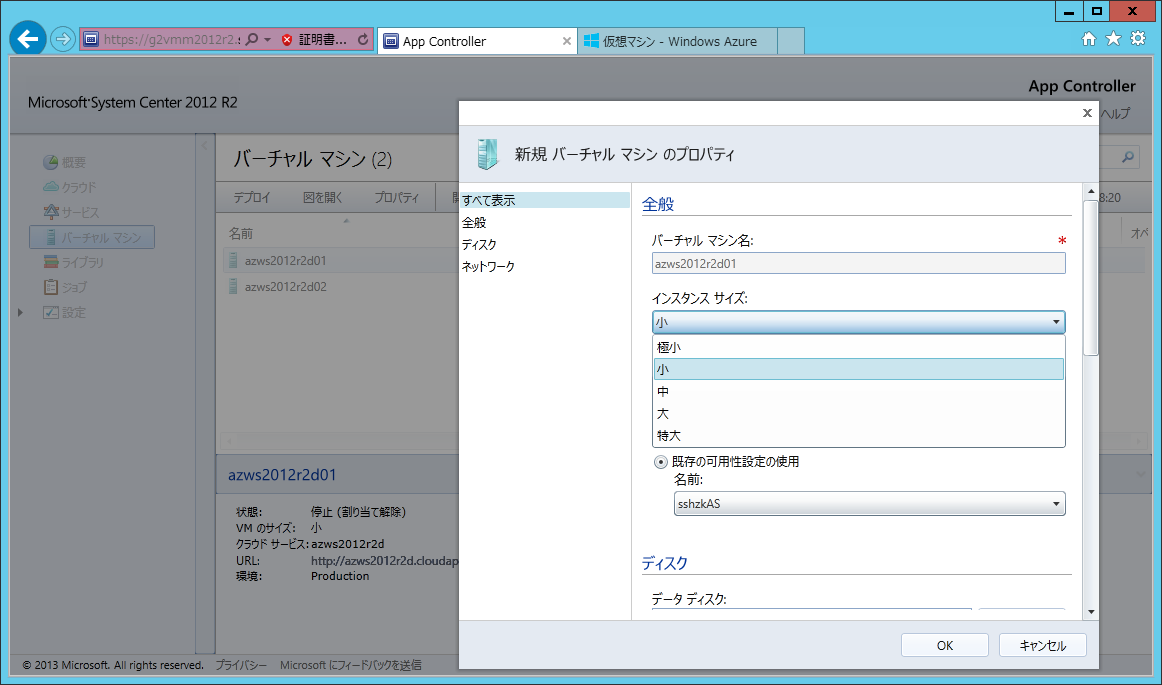

Azureに作成済みのVMについて、プロパティを確認してみます。

停止しているため、サイズは自由に変更できることが確認できます。

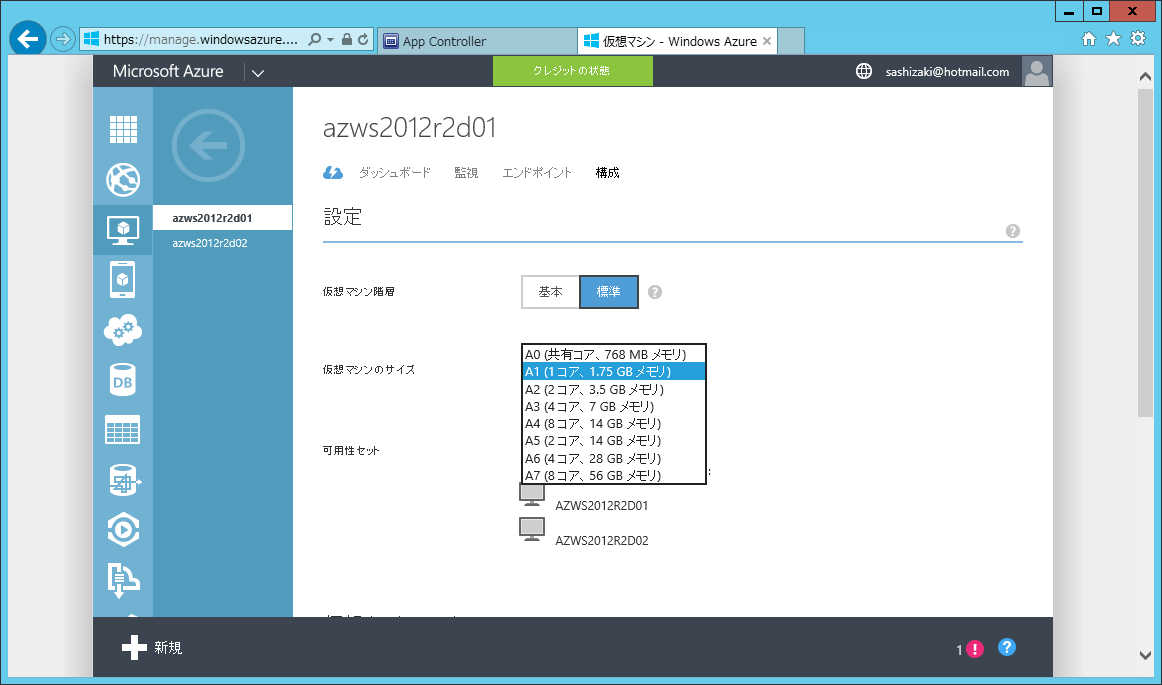

Azureの管理画面で同じことを確認してみると下記のようになります。

以上で、System Center 2012 R2 App ControllerとAzureの紐付けが完了です。

固定容量の仮想ハードディスクかつ、第1世代の仮想マシンの移送ができるようになりました(別途試してみたいと思います)。

本稿で作成したサービス証明書は、System Center 2012 R2 Operations ManagerでのAzure監視でも使うと思います。別途そのやり方はまとめていきます。

0 件のコメント:

コメントを投稿