そこで、物理PCにVyOS 1.1.0をインストールして、ゲートウェイを作ることにしました。タイミング良く、知人より、Let's Note CF-R4を譲っていただいたので、そちらを使います。

ゲートウェイとして構成する際の課題は、NICをどうするかとういうことでした。

Let's Note CF-R4は、100MbpsオンボードのNICを持っています。2枚目として、いまどきPCMCIA NICは新品として入手できないので、USB NICに頼らざるを得ません。そうなると、LinuxのKernelバージョンによってはサポートしていないUSB NICがあるのが懸念点でした。

そこで、いろいろ調べたところ、ubuntu 13.10でUSB 3.0 LANカード という記事に出会いました。

この記事を拝見すると、ロジテック 有線LANアダプタ ギガビット対応 USB3.0 LAN-GTJU3

が使えそうです。

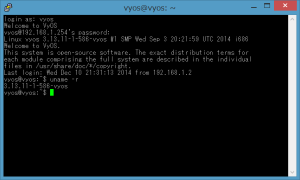

早速、VyOSのKernelバージョンを調べてみました。

Ubuntu 13.10より新しい、3.13.11です。

※画面イメージを撮っていなかったので、後日キャプチャーしました。

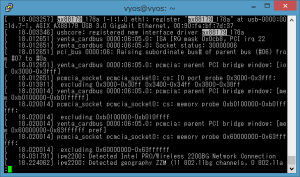

これは期待できそうなので、早速買ってつないでみました。結果、

無事に認識しました。オンボードでLANとWirelessがあるので、eth2として使っています。

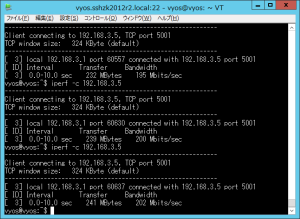

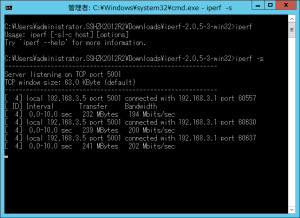

ubuntu 13.10でUSB 3.0 LANカード に倣って、速度も計測してみました。

残念ながら、USB 2.0接続なので、200Mbps前後といったところです。

ゲートウェイとして構成できたので、自分で書いた「VyOSでAzureにVPN接続」のconfigも投入してみました~

vpn {

ipsec {

esp-group Azure {

compression disable

lifetime 3600

mode tunnel

pfs disable

proposal 1 {

encryption aes256

hash sha1

}

}

ike-group Azure {

lifetime 28800

proposal 1 {

dh-group 2

encryption aes256

hash sha1

}

}

ipsec-interfaces {

interface eth0

}

logging {

log-modes all

}

site-to-site {

peer AzureのVPNゲートウェイIPアドレス! {

authentication {

mode pre-shared-secret

pre-shared-secret IPSec事前共有キーを設定します!

}

connection-type initiate

default-esp-group Azure

description "Azure cloud Virtual Network Gateway"

ike-group Azure

local-address 192.168.1.254

tunnel 1 {

allow-nat-networks disable

allow-public-networks disable

local {

prefix 192.168.3.0/24

}

remote {

prefix 172.16.0.0/16

}

}

}

}

}

}

ということで、Azure VPNも今まで通り、接続できています!

(後日画面貼り付け予定)

ご存じの方もいらっしゃると思いますが、VyOSはVyattaからスピンアウトしています。

当ブログでは、CentOS 5.9,5.10,VyattaをSC 2012 R2 OMから監視として、監視の顛末を記載しています。

追々、このVyOSにもSCOMのエージェントを導入して監視対象にします。

0 件のコメント:

コメントを投稿