Kubernetes クラスターを Azure Monitor に登録する

の続き。Azure Monitor から Kubernetes クラスターを外したいと考えました。例えば、ミスのリカバリーなどに利用できると考えてます。

まず確認したのが、下記です。

Azure Arc 対応 Kubernetes 上で監視を停止する方法

もろもろの準備を終えて、

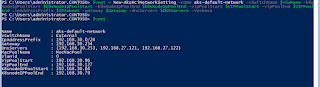

.\disable-monitoring.ps1 -clusterResourceId $azureArcClusterResourceId -kubeContext $kubeContext

を実行しました。

エラーが発生しました。。。何回か試しましたが、やはり同じ。helm と書いてあるので、これは何だと思い、普通にコマンド実行してみました。

helm は、標準コマンドじゃなかったですね。。。Kubernetes 用のパッケージ導入を司るものですね。ということで、

https://github.com/helm/helm/releases

からダウンロードして、環境変数 PATH が通るところに配置しました。

再実行。

helm chart で検出される Azure Monitor 用の名前がないし。

以上、この方法で、Azure Monitor から Kubernetes クラスターを外すことはできないとわかりました。

ほかに方法はないのかと、あれこれあたってみましたよ。

そしたら、拡張機能にそれらしいものがあった。

そういえば、Azure Monitor にオンボードした方法

に書いていた

で、こういう記述があります。

[構成] ボタンを選択して、Azure Monitor Container Insights クラスター拡張機能をデプロイします。

ということで、ビンゴのようです。では、[アンインストール]をクリックします。

確認のダイアログがでますので、[はい]をクリックします。

しばらく待つと拡張機能がアンインストールされました。

Azure Monitor から Kubernetes クラスターが一つ外れました。

AKS 自体は、Azure Monitor に残してありますけどね。

ちなみに、Kubernetes クラスターを Azure Monitor Container Insights から外すための az CLI コマンドは、下記にあります。必要に応じ、ご確認いただけますと幸いです。

拡張機能インスタンスを削除する